nix Linux Unix

nix Linux Unix

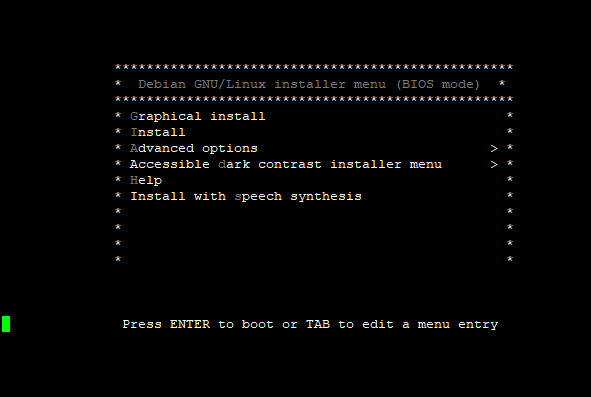

Debian Seri Konsol (RS232/COM Port) GRUB Yapılandırması - Windows WSL2 ile Düzenleme

Bu yazıda, Windows 10/11 üzerinde WSL2 (Windows Subsystem for Linux) kullanarak Debian kurulu bir diski mount edip GRUB yapılandırmasını nasıl düzenleyeceğinizi adım adı...

Devamını Oku → Yazılım

Yazılım

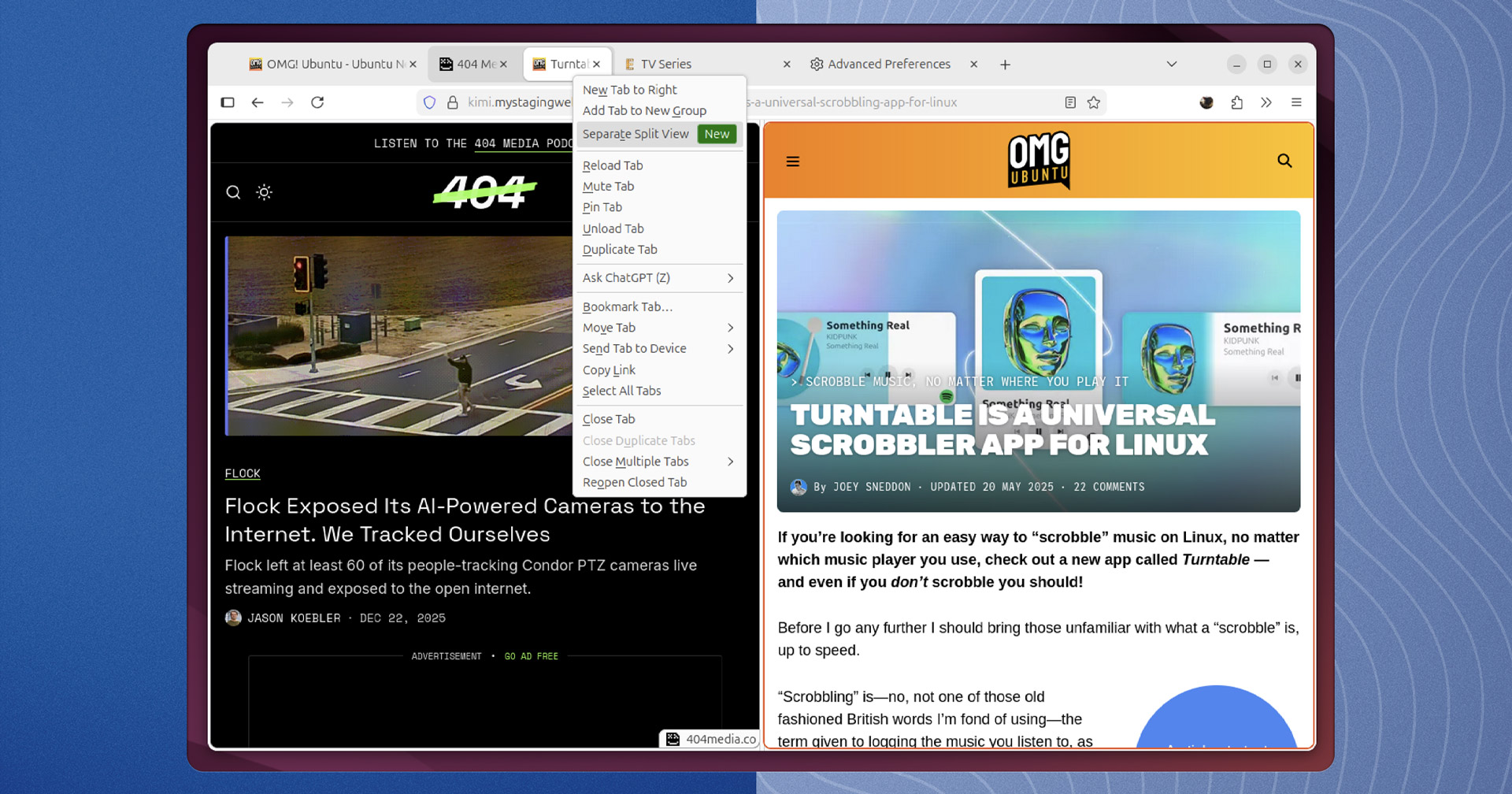

Firefox'ta Split Tab Özelliği ve Dikey Sekmeler ve Kenar Çubuğu

Firefox kullanıcılarının yıllardır beklediği, Vivaldi ve Arc gibi tarayıcılarda popüler olan Split Tab (Sekme Bölme) özelliği nihayet Windows sürümünde gün yüzün...

Devamını Oku → Yazılım

Yazılım

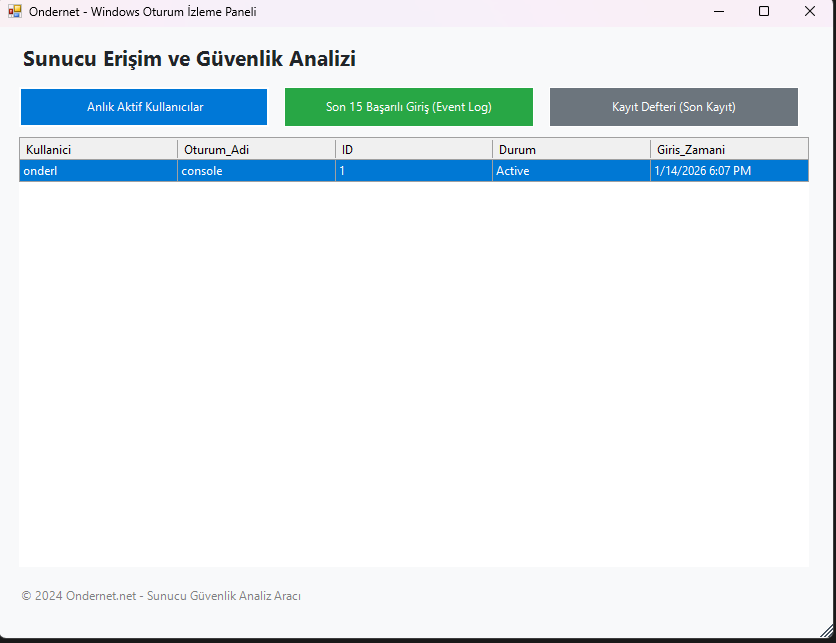

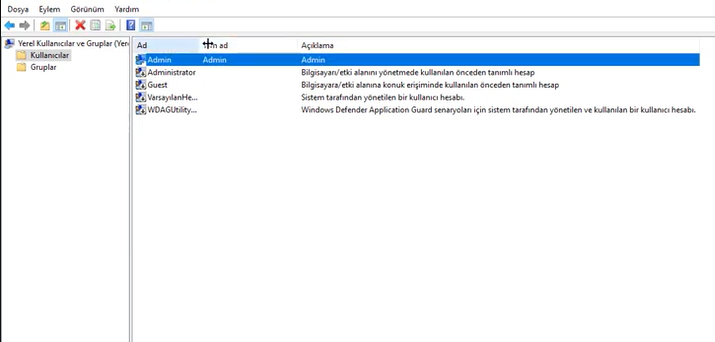

Windows Sunucularda Güvenlik Analizi: Kullanıcı Oturumlarını İzleme ve Raporlama

Sunucu yönetimi sadece servislerin ayakta kalmasını sağlamak değil, aynı zamanda sistemin "kim tarafından, ne zaman ve nasıl" kullanıldığını takip etmektir. Özellikle...

Devamını Oku → Yazılım

Yazılım

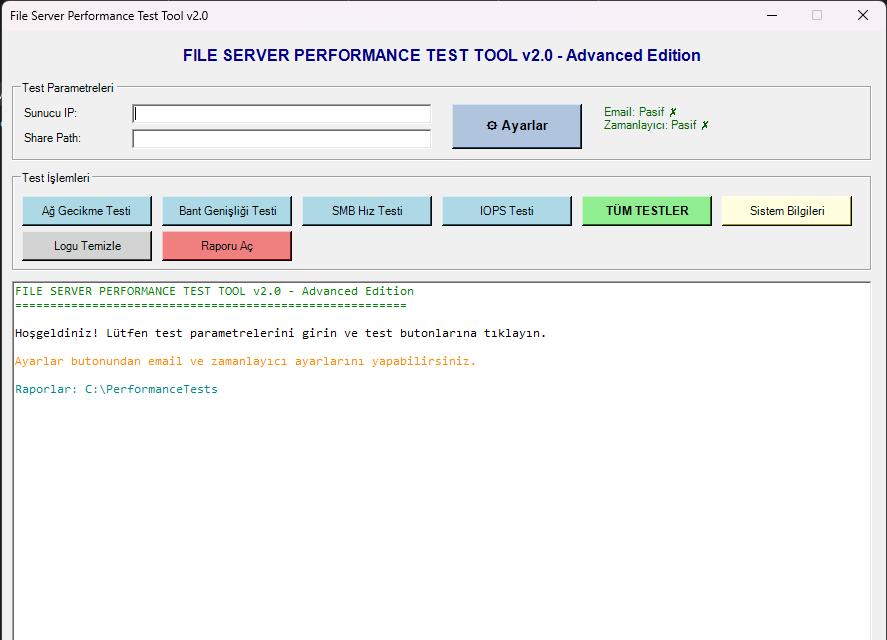

File Server Performance Test Tool v2.0

File Server Performance Test Tool v2.0 ile sunucunuzun performansını test edin...

Devamını Oku → nix Linux Unix

nix Linux Unix

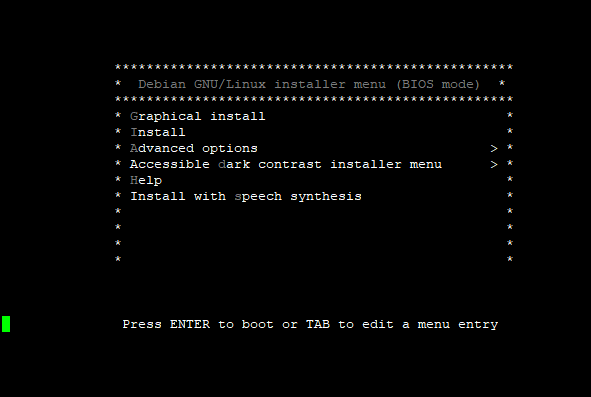

Headless Sunucularda "Undefined Video Mode Number: 314" Hatası ve Çözümü

Bir ağ güvenliği cihazı (Firewall) veya headless (monitörsüz) bir sunucu kurarken, çoğu zaman cihazın seri portu (COM1) üzerinden erişim sağlarız. Ancak Debian gibi mo...

Devamını Oku → Sistem

Sistem

NAS Kilitli Dosya ve Klasörleri Silme

QNAP NAS cihazlarında bazen dosya veya klasörlerin kilitlendiğini ve silinmek istendiğinde izin hatası aldığınızı görebilirsiniz. Bu rehberde, SSH üzerinden kilitli dos...

Devamını Oku → Sistem

Sistem

VMware Üzerinde Veritabanı Performansını Maksimize Etmek

Güçlü bir donanıma sahip olmak sadece başlangıçtır. Ondernet altyapısının sunduğu gerçek gücü açığa çıkarmak, sanallaştırma katmanındaki doğru topoloji ayar...

Devamını Oku → Cyber Security

Cyber Security

RDP Relay Server (PR #2101)

Fortra'nın popüler ağ protokolü kütüphanesi Impacket üzerindeki #2101 numaralı Pull Request (PR), siber güvenlik dünyası için oldukça heyecan verici bir yeniliği gün...

Devamını Oku → Sistem

Sistem

Windows Server 2019'da oturum açma/kapama olaylarını alma

Windows Server 2019'da oturum açma/kapama olaylarını alma...

Devamını Oku → Sistem

Sistem

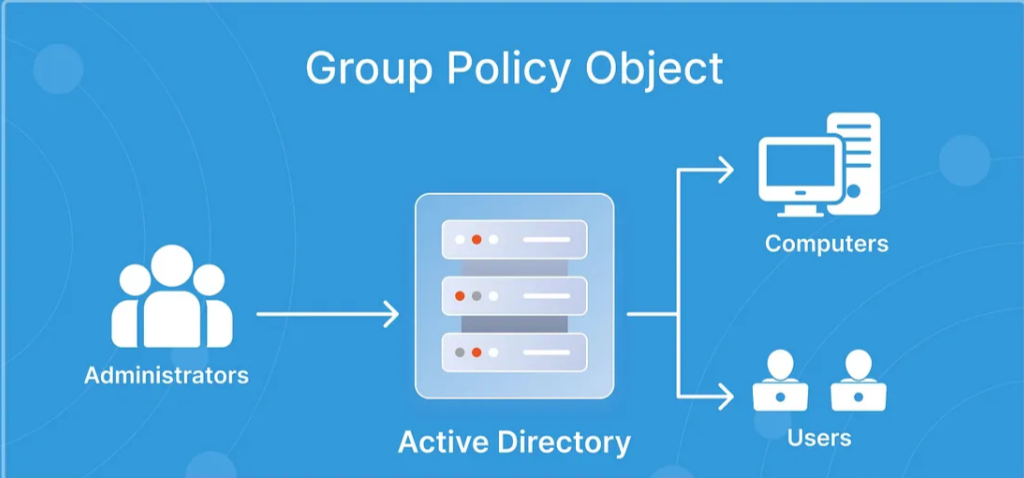

Active Directory'de Risk Odaklı Güvenlik: 10 Adımda GPO Yapılandırması

Gerçek bir kurumsal ortamda güvenlik, "Kimin neye eriştiği" kadar "Cihazın ve kullanıcının nasıl davranabileceği" ile ilgilidir. 500+ kullanıcılı senaryomda uyguladı...

Devamını Oku → Sistem

Sistem

Active Directory Ortamınızı Güvenli Hale Getirmenin 5 Yolu

Domain Controller loglarınızda en son ne zaman 'Administrator' kullanıcısının başarılı giriş yaptığını kontrol ettiniz? Eğer bu sabah siz girdiyseniz, ilk hatayı ya...

Devamını Oku → Sistem

Sistem

ADMT ile Computer Migration ve User Profile Wizard Kullanımı

Bu aşama, Active Directory migrasyon projelerinin en "riskli" ama en "havalı" kısmıdır. Kullanıcıyı taşıdık ama kullanıcı sabah işe gelip bilgisayarını açtığınd...

Devamını Oku → Sistem

Sistem

Active Directory Migration Tool (ADMT) ile Kullanıcı Taşıma Operasyonu

Gerçek dünya senaryolarında şirket birleşmeleri yaşandığında, sistem yöneticilerinin en büyük görevi kullanıcıları yeni yapıya taşımaktır. Bu yazıda, onder.lo...

Devamını Oku → Sistem

Sistem

AD Forest Trust Üzerinde Yetkilendirme ve Group Policy Yönetimi

Bu yazıda, "Cross-Forest" (Forest'lar arası) yetkilendirme ve Group Policy (GPO) davranışlarını laboratuvar ortamında simüle ediyoruz....

Devamını Oku → Sistem

Sistem

Hyper-V Laboratuvarında Active Directory Forest Trust Yapılandırması

Kurumsal dünyada şirket birleşmeleri, satın almalar veya farklı departmanların izolasyonu gibi senaryolarda karşımıza çıkan en önemli yapı Active Directory Forest Tru...

Devamını Oku → Cyber Security

Cyber Security

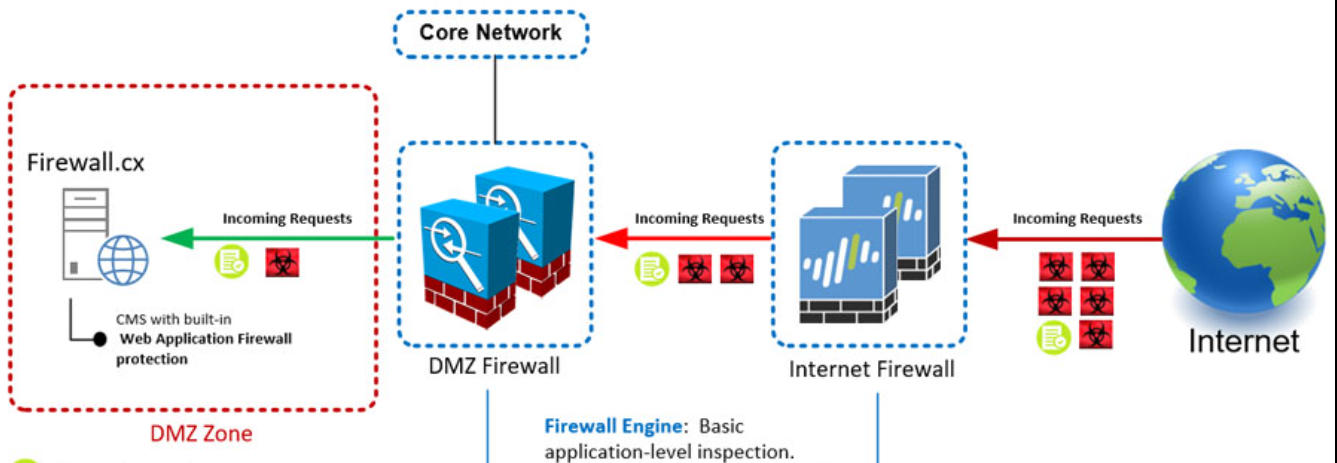

DMZ’de IIS + LAN’da SQL Server

DMZ’de IIS + LAN’da SQL Server Doğru Mimari, Güvenli Firewall Kuralları ve Gerçek Saldırı Senaryoları...

Devamını Oku → Cyber Security

Cyber Security

Network Shares Denetimini Hafife Almayın

Kurumsal ağlarda güvenlik açıkları denildiğinde akla genellikle zararlı yazılımlar, zayıf parolalar veya güncel olmayan sistemler gelir. Ancak pratikte en sık karşıl...

Devamını Oku → Sistem

Sistem

Domain Kullanıcısına GPO İle Local Admin Yetkisi Vermek

Bugün biraz BT dünyasının gizli kahramanlarından bahsedeceğiz: Group Policy (GPO) ile bir kullanıcıya Local Administrator yetkisi vermek. Evet, kulağa teknik geliyor — a...

Devamını Oku → Bilgi Güvenligi

Bilgi Güvenligi

Ransomware'ın Yeni Cephesi: Tedarik Zinciri Saldırıları ve Kritik Altyapının Hedef Alınması

Ransomware uzun yıllar boyunca bireysel kullanıcıları, küçük işletmeleri ve erişimi kolay ağları hedef alarak ilerledi. Ancak son yıllarda tehdit aktörleri stratejik b...

Devamını Oku → Cyber Security

Cyber Security

Ransomware İncelemelerinde Dosya Erişim Analizi Nasıl Yapılır?

Ransomware saldırıları günümüzde kurumların karşılaştığı en kritik tehditlerin başında geliyor. Modern fidye yazılımları yalnızca verileri şifrelemekle kalmıyo...

Devamını Oku →