Fortra'nın popüler ağ protokolü kütüphanesi Impacket üzerindeki #2101 numaralı Pull Request (PR), siber güvenlik dünyası için oldukça heyecan verici bir yeniliği gündeme taşıyor: RDP Relay Server (RDP Aktarım Sunucusu) desteği.

Fortra'nın popüler ağ protokolü kütüphanesi Impacket üzerindeki #2101 numaralı Pull Request (PR), siber güvenlik dünyası için oldukça heyecan verici bir yeniliği gündeme taşıyor: RDP Relay Server (RDP Aktarım Sunucusu) desteği.

Bu gelişme, özellikle sızma testi uzmanları ve kırmızı takım (Red Team) operatörleri için NTLM relay saldırılarında yeni bir ufuk açıyor. İşte bu PR'ın detayları, teknik arka planı ve güvenlik dünyası için ne anlama geldiğine dair kapsamlı bir inceleme.

https://github.com/fortra/impacket/pull/2101

Impacket'e Yeni Bir Güç: RDP Relay Server (PR #2101)

Siber güvenlik araçları arasında bir "İsviçre çakısı" olarak kabul edilen Impacket, ağ protokollerini manipüle etme konusunda rakipsizdir. Son dönemde azoxlpf tarafından açılan #2101 numaralı PR ile projeye eklenen RDP Relay özelliği, uzun süredir eksikliği hissedilen bir boşluğu doldurmaya aday.

1. Nedir Bu RDP Relay?

Bugüne kadar Impacket içindeki ntlmrelayx.py aracı; SMB, HTTP, MSSQL ve LDAP gibi protokoller üzerinden gelen kimlik doğrulama isteklerini başka hedeflere aktarabiliyordu. Ancak RDP (Uzak Masaüstü Protokolü) üzerinden bir relay (aktarım) gerçekleştirmek, protokolün karmaşıklığı ve şifreleme katmanları nedeniyle her zaman daha zordu.

PR #2101, Impacket'e bir RDP sunucusu dinleyicisi (listener) ekliyor. Bu sayede, kurban bir makineden saldırganın makinesine yanlışlıkla veya yönlendirme sonucu bir RDP bağlantısı başlatıldığında, saldırgan bu kimlik doğrulama verilerini yakalayıp başka bir servise (örneğin SMB veya LDAP) aktarabiliyor.

2. Teknik Detaylar ve Uygulama

Bu PR ile gelen temel değişiklikler şunlardır:

-

RDP Protokol Desteği: Impacket'in protokol kütüphanesine RDP paket yapısı ve el sıkışma (handshake) süreçleri daha entegre hale getirildi.

-

ntlmrelayxEntegrasyonu: RDP artık bir giriş (incoming) protokolü olarak kullanılabiliyor. Yani saldırgan-t(target) parametresiyle hedefi belirlerken, kurbanın RDP üzerinden bağlanmasını bekleyebiliyor. -

NLA (Network Level Authentication) Manipülasyonu: RDP bağlantılarında kullanılan NLA katmanı, aslında arka planda NTLM veya Kerberos kullanır. Bu PR, NLA el sıkışması sırasındaki NTLM challenge-response akışını yakalayıp relay sürecine dahil ediyor.

3. Saldırı Senaryosu: Nasıl Kullanılır?

Tipik bir senaryoda saldırgan şu adımları izler:

-

Dinleyiciyi Başlatma:

ntlmrelayx.py -t smb://hedef-sunucu --rdpkomutuyla (veya ilgili yeni parametrelerle) bir RDP dinleyicisi açılır. -

Kurbanı Yönlendirme: Kurban kullanıcı, bir şekilde (LLMNR/NBT-NS zehirlemesi veya sosyal mühendislik ile) saldırganın IP'sine RDP yapmaya zorlanır.

-

Kimlik Aktarımı: Kurban kullanıcı kullanıcı adı ve parolasını (veya hash bilgisini) girdiğinde, Impacket bu NTLM verisini alır ve anında

hedef-sunucuüzerindeki SMB servisine basar. -

Sonuç: Eğer kurbanın yetkileri yeterliyse, saldırgan hedef sunucuda komut çalıştırabilir veya veri sızdırabilir.

NTLMRelayx RDP sunucusunda bir yöneticinin doğrulaması:

SMB imzasının gerekmediği bir sunucuda NTLM kimlik doğrulamasının SMB'ye ileti:

4. Neden Önemli?

4. Neden Önemli?

-

Yeni Bir Vektör: Birçok kurumda SMB imzalama (SMB Signing) zorunlu hale getirilerek relay saldırıları engellenmiştir. Ancak RDP üzerinden gelen bağlantıların relay edilmesi, defans ekiplerinin genellikle gözden kaçırdığı bir boşluktur.

-

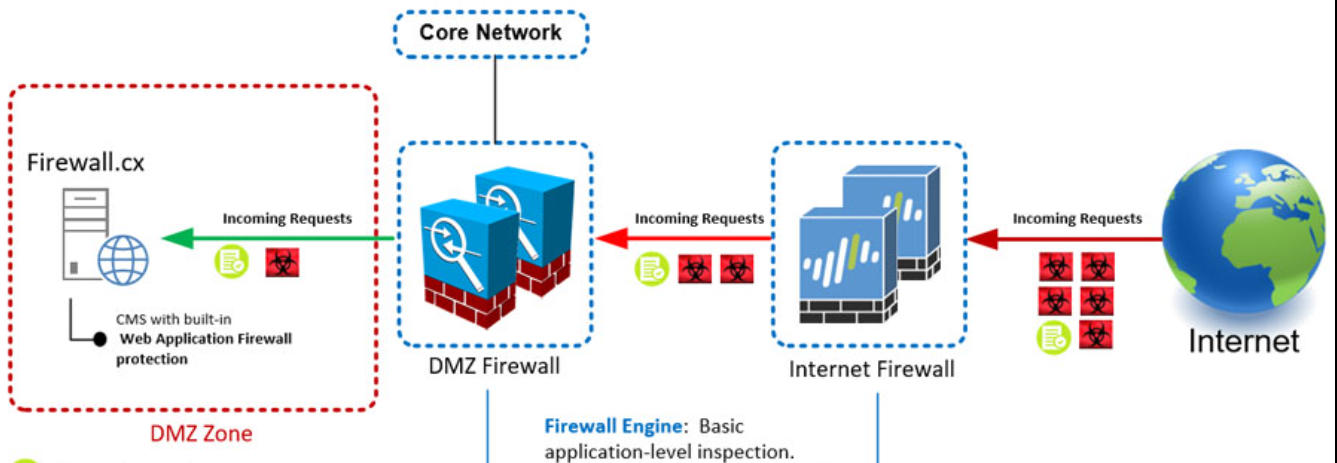

Görünmezlik: RDP trafiği genellikle iş süreçlerinin bir parçasıdır ve firewall kurallarında izinlidir. Bu, saldırganın ağ içinde daha rahat hareket etmesini sağlar.

5. Savunma Tarafında Ne Yapılmalı?

Bu tür saldırılardan korunmak için şu önlemler kritik öneme sahiptir:

-

Restricted Admin Mode: RDP bağlantılarında kimlik bilgilerinin sunucuya gönderilmesini engelleyen "Restricted Admin" modu kullanılmalıdır.

-

SMB Signing ve LDAP Signing: Relay saldırılarının nihai hedefleri (SMB/LDAP) mutlaka imzalama zorunluluğu ile korunmalıdır.

-

NLA Gereksinimi: RDP sunucularında Ağ Düzeyinde Kimlik Doğrulama (NLA) zorunlu tutulmalı, ancak tek başına yeterli olmadığı (bu PR'da görüldüğü üzere) unutulmamalıdır.

-

MFA (Çok Faktörlü Kimlik Doğrulama): RDP girişlerinde MFA kullanımı, relay edilen statik şifrelerin veya hash'lerin işlevsiz kalmasını sağlar.

Sonuç

Impacket'in #2101 numaralı pull request'i, projenin modern saldırı tekniklerine ne kadar hızlı uyum sağladığının bir kanıtı. RDP Relay desteği, sızma testlerinde "ulaşılamaz" görülen hedeflere ulaşmak için yeni bir anahtar sunuyor. Henüz ana dallara (master/main) tam olarak entegre edilme sürecinde olsa da, güvenlik araştırmacılarının bu gelişmeyi yakından takip etmesi ve kendi lab ortamlarında test etmesi şiddetle tavsiye edilir.

Not: Bu yazı bilgilendirme amaçlıdır. Araçların yetkisiz sistemler üzerinde kullanımı yasal sonuçlar doğurabilir.