Wevtutil.exe bu özellikleri nedeniyle iki ucu keskin bir kılıçtır; Yasal faaliyetler için çok yararlı olsa da saldırganların izlerini gizlemelerine veya verileri çalmalarına da yardımcı olabilir.Wevtutil.exe, sistem yöneticileri tarafından denetim veya sorun giderme amacıyla günlükleri toplamak ve düzenlemek için sıklıkla kullanılır.

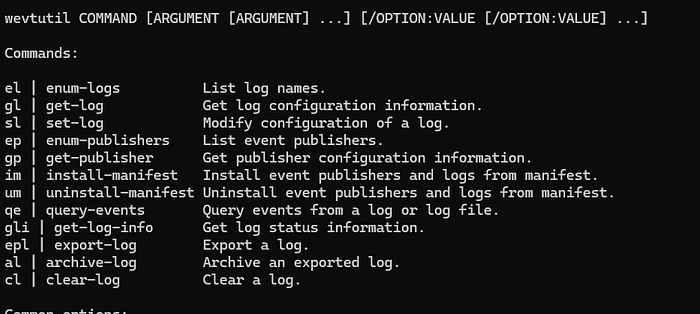

Wevtutil

Wevtutil.exe bu özellikleri nedeniyle iki ucu keskin bir kılıçtır; Yasal faaliyetler için çok yararlı olsa da saldırganların izlerini gizlemelerine veya verileri çalmalarına da yardımcı olabilir.Wevtutil.exe, sistem yöneticileri tarafından denetim veya sorun giderme amacıyla günlükleri toplamak ve düzenlemek için sıklıkla kullanılır. Wevtutil.exe’nin yeteneği, kullanım amacı ne olursa olsun, zararlı amaçlar için kullanılabilir. Bir Windows olay günlüğü yardımcı programı olan Wevtutil.exe, günlükleri sızma amacıyla dışa aktarmak, belirli olay verilerini sorgulamak veya günlükleri temizlemek için Living Off the Land’de (LOLBAS) kötü amaçlı olarak kullanılabilir. Bu teknikler, kötü amaçlı eylemler gerçekleştirmek için güvenilir, önceden yüklenmiş Windows araçlarına dayanır ve sıklıkla güvenlik önlemlerini fark edilmeden atlatılır.

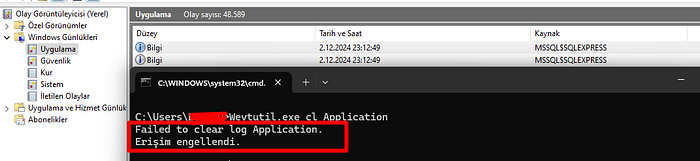

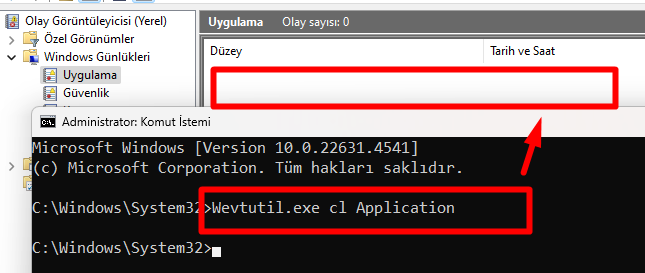

C:\Users\user>Wevtutil.exe cl Application

Sınırlı bir hesapta bu işlem yapılmaz iken yetki yükseltilmiş bir hesapta işlem yapılabilir.

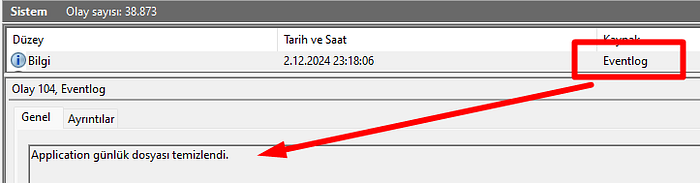

Windows Olay Görüntüleyicisi’nde, Güvenlik günlüğü temizlendiğinde Olay Kimliği 1102 oluşturulur. Bu olay, önemli bir güvenlik göstergesi olan denetim günlüklerinin temizlendiğini gösterir.

Varsayılan olarak Windows, Uygulama veya Sistem gibi güvenlikle ilgili olmayan günlüklerin silindiğini gösteren olayları kaydetmez. Yöneticiler, günlük kaldırma işlemlerini izlemek için Denetim İlkelerini etkinleştirerek bu durumu hafifletebilir.

Ayrıca, wevtutil qe komutu, Wevtutil.exe’nin olay günlüklerini XML formatında dışa aktarmasına olanak tanır. Günlükler, kimlik bilgileri veya dahili etkinlik işaretleri gibi bir saldırganın çıkarabileceği ve sızdırabileceği hassas bilgiler içerebilir. Wevtutil.exe, günlüklerin hassas bir şekilde sorgulanmasını mümkün kılarak saldırganlara kullanıcı veya sistem etkinliği hakkında bilgi verir.

wevtutil.exe’yi LOLBAS araçları zincirinin bir parçası olarak kullanmak, etkinliklerin anlaşılmasını daha da zorlaştırabilir. Örneğin bir saldırgan şunları yapabilir:

Wevtutil.exe’yi kullanarak günlükleri dışa aktarır, Dışa aktarılan dosyayı makecab.exe ile sıkıştırır ardından Dosyayı uzak bir konuma yüklemek için certutil.exe’yi kullanabilir

Kuruluşların bu yeni wevtutil.exe kötüye kullanımıyla mücadele etmek için gelişmiş izlemeyi, olay günlüğü bütünlüğünü ve davranışsal analitiği dikkate alması gerekir.

Gelişmiş denetim ilkelerinin etkinleştirilmesi, Güvenlik dışı günlükler için bile algılama yeteneklerini geliştirebilir ve olayları günlüğe kaydedebilir.

Ek olarak, bu davranışları anlamak, hem bu yardımcı programdan yararlanan kırmızı takımlar hem de kötüye kullanımı tespit edip en aza indirmek isteyen savunmacılar için kritik öneme sahiptir.

Diğer bir zafiyet ise;

- Saldırganlar Windows Event Log aracını kötüye kullanarak zararlı yazılımları saklayabiliyorlar

- Bu teknik “EchoTrail” adı verilen bir fileless malware saldırı yöntemi

- Event Log’lar içine zararlı payload’lar gizlenebiliyor

- Geleneksel antivirüs yazılımlarının tespiti zor

Nasıl Çalışıyor:

1. Saldırgan Event Log servisini hedefliyor

2. Zararlı kod Event Log içine enjekte ediliyor

3. Kod bellek içinde çalışıyor (fileless)

4. Normal Event Log aktivitesi gibi görünüyor

Korunma Yöntemleri:

- Event Log Güvenliği:

# Event Log izinlerini sıkılaştırma

wevtutil sl Security /ca:O:BAG:SYD:(A;;0xf0005;;;SY)(A;;0x5;;;BA)

2. Monitoring:

- Event Log aktivitelerini düzenli izleyin

- Anormal büyüklükteki logları tespit edin

- Şüpheli Event Log servis davranışlarını takip edin

3. Best Practices:

- Event Log servisine erişimi kısıtlayın

- Güvenlik güncellemelerini düzenli yapın

- EDR (Endpoint Detection and Response) çözümleri kullanın

- PowerShell logging’i aktif tutun

4. Şüpheli İşaretler:

- Beklenmedik Event Log büyüklük artışları

- Anormal servis davranışları

- Event Log servisinde yetkisiz değişiklikler

- Şüpheli PowerShell aktiviteleri

Bu tehdide karşı sistemlerinizi korumak için yukarıdaki önlemleri uygulamak önemlidir.