Account Lockout Duration Güvenlik Açığı Brute Force Saldırılarına Karşı Koruma Siber saldırganların en sık kullandığı yöntemlerden...

Account Lockout Duration Güvenlik Açığı

Brute Force Saldırılarına Karşı Koruma

Siber saldırganların en sık kullandığı yöntemlerden biri olan brute force ve password spraying saldırıları, zayıf hesap kilitleme politikalarının bulunduğu sistemlerde büyük başarı elde edebilir.

Account Lockout Duration ayarının yetersiz olması, saldırganların sürekli parola deneme girişimlerinde bulunmasına olanak tanır. Bu yazıda, bu kritik güvenlik açığını ve etkili çözüm yöntemlerini detaylı olarak inceleyeceğiz.

Account Lockout Policy Nedir?

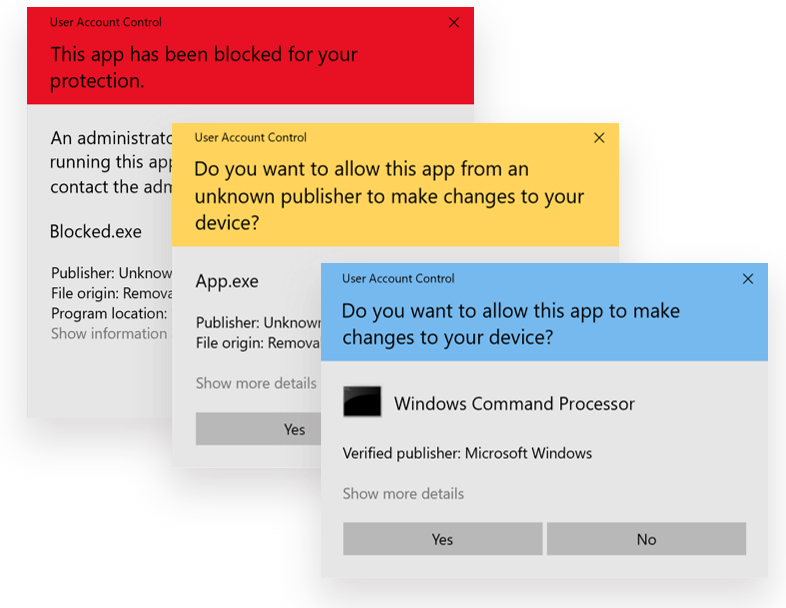

Account Lockout Policy, Windows Active Directory ortamlarında kullanıcı hesaplarının başarısız giriş denemelerinden sonra ne kadar süre kilitli kalacağını belirleyen kritik bir güvenlik mekanizmasıdır.

Bu politika üç temel bileşenden oluşur:

1. Account Lockout Threshold

-

Tanım: Hesabın kilitlenmesine neden olan başarısız giriş denemesi sayısı

-

Önerilen Değer: 3–5 deneme

-

Etki: Çok düşük değerler DoS riskini artırır

2. Account Lockout Duration

-

Tanım: Kilitli hesabın otomatik olarak açılmasına kadar geçen süre

-

Minimum Güvenli Değer: 15 dakika veya daha fazla

-

Etki: Brute force saldırılarını ciddi şekilde yavaşlatır

3. Reset Account Lockout Counter After

-

Tanım: Başarısız deneme sayacının sıfırlanmasına kadar geçen süre

-

Önerilen Değer: 15 dakika

-

Kural:

Lockout Duration ≥ Reset Counter Duration

Güvenlik Riskleri ve Saldırı Senaryoları

1. Brute Force Saldırıları

Geleneksel Brute Force

-

Tek bir hesap üzerinde sürekli parola denemeleri

-

Kısa lockout süreleri saldırıyı etkisiz hale getiremez

-

Otomatik araçlarla 7/24 saldırı

Distributed Brute Force

-

Farklı IP adreslerinden eşzamanlı saldırı

-

Botnet kullanımı

-

Lockout mekanizmasının dolaylı bypass edilmesi

2. Password Spraying Saldırıları

Saldırı Mantığı

-

Çok sayıda kullanıcı hesabına karşı az sayıda yaygın parola

-

Hesap kilitleme eşiği aşılmaz

-

Kurumsal parola alışkanlıkları istismar edilir

Yaygın Parola Listeleri

-

Password123! -

Şirket_Adı2024! -

Mevsim + yıl kombinasyonları

-

Varsayılan sistem parolaları

3. Account Lockout DoS Saldırıları

Kötü Niyetli Kilitleme

-

Meşru kullanıcıları sistemden uzak tutma

-

İş sürekliliğini bozma

-

Help desk yükünü artırma

Timing Saldırıları

-

Kritik iş saatlerinde saldırı

-

Yönetici hesaplarını hedefleme

-

IT ekiplerini meşgul etme

Çözüm Yöntemleri

1. Group Policy (GPO) ile Yapılandırma

Adım 1:

gpmc.msc

Adım 2:

Computer Configuration

→ Windows Settings

→ Security Settings

→ Account Policies

→ Account Lockout Policy

Önerilen Güvenlik Yapılandırması

-

Account lockout threshold: 5 invalid logon attempts

-

Account lockout duration: 15 dakika (veya daha fazla)

-

Reset account lockout counter after: 15 dakika

2. PowerShell ile Toplu Yapılandırma

Mevcut Ayarları Görüntüleme

Get-ADDefaultDomainPasswordPolicy

Get-ADPasswordPolicy -Filter *

Yeni Ayarları Uygulama

Set-ADDefaultDomainPasswordPolicy `

-Identity "yourdomain.com" `

-LockoutDuration "00:15:00" `

-LockoutObservationWindow "00:15:00" `

-LockoutThreshold 5

3. Fine-Grained Password Policy (FGPP)

Yönetici Hesapları için

New-ADPasswordPolicy -Name "AdminLockoutPolicy" `

-Precedence 10 `

-LockoutDuration "00:30:00" `

-LockoutObservationWindow "00:30:00" `

-LockoutThreshold 3

Add-ADPasswordPolicySubject `

-Identity "AdminLockoutPolicy" `

-Subjects "Domain Admins"

Örnek Lockout Policy Tablosu

| Kullanıcı Türü | Threshold | Duration | Reset Counter |

|---|---|---|---|

| Normal Kullanıcı | 5 | 15 dk | 15 dk |

| Yönetici | 3 | 30 dk | 30 dk |

| Servis Hesabı | 10 | 60 dk | 60 dk |

| Privileged User | 3 | 60 dk | 60 dk |

Gelişmiş Güvenlik Stratejileri

1. Conditional Access Policies

-

Azure AD entegrasyonu

-

Risk bazlı erişim kısıtlamaları

-

Şüpheli oturumları otomatik engelleme

2. Smart Lockout Mekanizmaları

Adaptive Lockout

| Deneme Sayısı | Lockout Süresi |

|---|---|

| 1–3 | 15 dakika |

| 4–6 | 30 dakika |

| 7–9 | 60 dakika |

| 10+ | 24 saat |

-

Coğrafi konum analizi

-

Kullanıcı davranış profilleme

3. Multi-Factor Authentication (MFA)

-

İlk başarısız denemeden sonra MFA

-

Şüpheli IP’ler için ek doğrulama

-

Coğrafi anomali tespiti

Monitoring ve Alerting

1. Event Log İzleme

Kritik Event ID’ler:

-

4740: Account locked out

-

4625: Failed logon attempt

-

4648: Explicit credentials

-

4771: Kerberos pre-authentication failed

2. Automated Response

-

Brute force tespiti

-

IP bazlı firewall bloklama

-

Otomatik e-posta uyarıları

3. SIEM Entegrasyonu

-

Splunk: Failed logon ve lockout korelasyonu

-

ELK: IP bazlı saldırı tespiti

Performans ve Kullanılabilirlik

Help Desk Yükü

-

Günlük kilitlenen hesap sayısı

-

Ortalama çözüm süresi

-

Tekrar eden kilitleme oranı

Optimizasyon:

-

Self-service password reset

-

Kullanıcı farkındalık eğitimi

Güvenlik Doğrulama ve Test

Penetration Testing

-

Hydra

-

Medusa

-

Ncrack

Policy Compliance Kontrolü

-

Lockout duration ≥ 15 dakika

-

Reset counter uyumlu mu?

Sonuç ve Öneriler

Account Lockout Duration ayarının en az 15 dakika olarak yapılandırılması, brute force ve password spraying saldırılarına karşı etkili bir savunma mekanizmasıdır.

Bu yapılandırma, saldırganların sürekli parola deneme girişimlerini önemli ölçüde yavaşlatır ve organizasyonun genel güvenlik seviyesini artırır.

Kritik Uygulama Adımları

✅ Mevcut lockout policy’i analiz edin

✅ Minimum 15 dakika duration ayarlayın

✅ Reset counter ile uyumlu hale getirin

✅ FGPP kullanarak özel gruplar tanımlayın

✅ Monitoring ve alerting kurun

✅ Help desk süreçlerini optimize edin

Hızlı Kontrol Listesi

✅ Account lockout duration ≥ 15 dk mı?

✅ Duration ≥ Reset counter mı?

✅ Kullanıcı türlerine özel policy var mı?

✅ Brute force monitoring aktif mi?

✅ MFA entegrasyonu tamam mı?

✅ Incident response planı hazır mı?

Gelişmiş Güvenlik Önerileri

-

Adaptive lockout mekanizmaları

-

Conditional access policy’leri

-

SIEM entegrasyonu

-

Düzenli penetration testing

-

Kullanıcı farkındalık eğitimleri

Bu yapılandırmaları uygulayarak, organizasyonunuzu brute force, password spraying ve diğer parola tabanlı saldırılara karşı etkili şekilde koruyabilir ve modern güvenlik standartlarına uygun bir kimlik doğrulama altyapısı oluşturabilirsiniz.