UAC Elevation Sırasında Bilgi Sızıntısı Windows User Account Control (UAC) mekanizması, sistem güvenliğinin kritik bir parçasıdır. Ancak...

UAC Elevation Sırasında Bilgi Sızıntısı

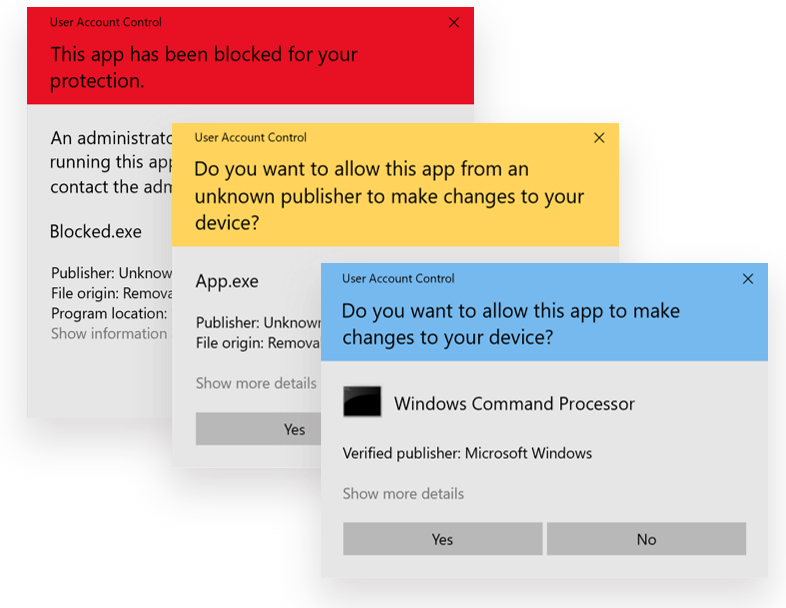

Windows User Account Control (UAC) mekanizması, sistem güvenliğinin kritik bir parçasıdır. Ancak varsayılan yapılandırmada “Enumerate administrator accounts on elevation” ayarının etkin olması, saldırganların yönetici hesap bilgilerine erişmesine olanak tanır.

Bu görünürde zararsız özellik, aslında ciddi güvenlik riskleri barındırır ve hedefli saldırıların başlangıç noktası olabilir. Bu yazıda, bu kritik güvenlik açığını ve etkili çözüm yöntemlerini detaylı olarak inceleyeceğiz.

Administrator Account Enumeration Nedir?

Administrator Account Enumeration, Windows sistemlerinde UAC elevation dialog’u gösterildiğinde, mevcut yönetici hesaplarının listelenmesi özelliğidir. Kullanıcı deneyimini iyileştirmek amacıyla tasarlanmış olsa da, bilgi sızıntısına yol açarak saldırı yüzeyini genişletir.

UAC Elevation Süreci

Normal Akış

-

Standart kullanıcı, yönetici yetkisi gerektiren bir işlem başlatır

-

UAC dialog’u açılır

Enumeration Etkinken:

-

Mevcut tüm yönetici hesapları listelenir

-

Kullanıcı dropdown’dan hesap seçer

-

Sadece parola girişi yeterlidir

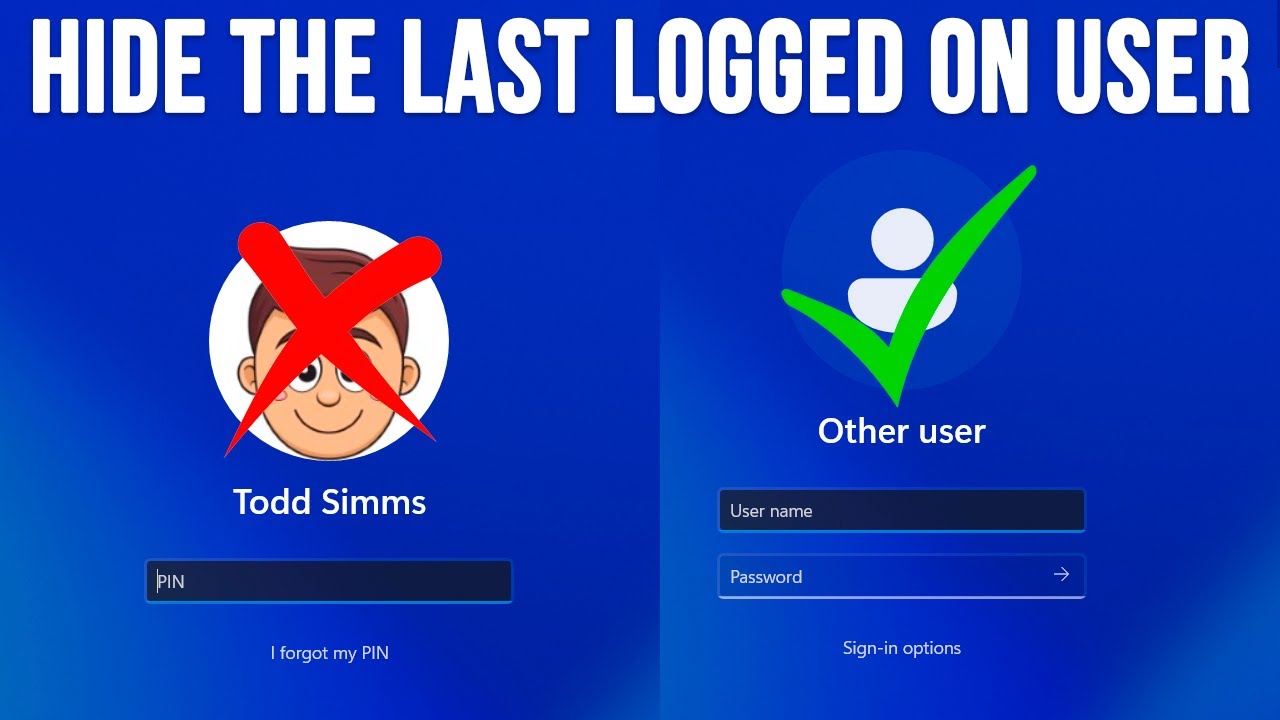

Enumeration Devre Dışıyken:

-

Hesap listesi görünmez

-

Kullanıcı adı ve parola girilmesi gerekir

Güvenlik Farkı

Enumeration Etkinken

┌─────────────────────────────┐

│ Select Administrator: │

│ ▼ │

│ ▼ │

│ ▼ │

│ Password: │

└─────────────────────────────┘

Enumeration Devre Dışıyken

┌─────────────────────────────┐

│ Username: │

│ Password: │

└─────────────────────────────┘

Güvenlik Riskleri ve Saldırı Senaryoları

1. Information Disclosure (Bilgi Sızıntısı)

Açığa Çıkan Bilgiler:

-

Domain ve local administrator hesap adları

-

Organizasyonun hesap adlandırma kuralları

-

Yönetici yetkili servis hesapları

-

Kişisel admin hesapları

Risk Değerlendirmesi:

Risk = Bilgi Değeri × Erişim Kolaylığı × Kötüye Kullanım Potansiyeli

Risk = Yüksek × Çok Kolay × Çok Yüksek = KRİTİK

2. Targeted Brute Force Attacks

Saldırı Stratejisi:

-

Reconnaissance: UAC dialog’undan hesap isimlerini toplama

-

Target Selection: En değerli hesapları belirleme

-

Credential Attacks: Hedefli parola saldırıları

-

Privilege Escalation: Yetki yükseltme

Örnek Akış:

$targetAccounts = @(

"Administrator",

"john.admin",

"backup.admin",

"sql.service"

)

foreach ($account in $targetAccounts) {

Invoke-BruteForce -Username $account -PasswordList $commonPasswords

}

3. Social Engineering Amplification

Enhanced Phishing:

-

Gerçek admin hesap adlarıyla daha inandırıcı phishing

-

Spear phishing saldırılarında doğru rol bilgisi

-

Sahte IT destek senaryoları

Business Email Compromise (BEC):

-

CEO fraud saldırılarında gerçek yönetici isimleri

-

Wire transfer fraud senaryoları

4. Lateral Movement Planning

Active Directory Reconnaissance:

-

Domain Admin tespiti

-

Privileged account discovery

-

Attack path planning

PowerShell Discovery Örneği:

function Get-PrivilegedAccounts {

$adminAccounts = @()

foreach ($account in $enumeratedAccounts) {

$user = Get-ADUser -Identity $account -Properties MemberOf

if ($user.MemberOf -match "Domain Admins|Enterprise Admins|Administrators") {

$adminAccounts += $user

}

}

return $adminAccounts

}

Çözüm Yöntemleri

1. Group Policy (GPO) ile Yapılandırma

Adımlar:

-

gpmc.msc -

Computer Configuration → Administrative Templates → Windows Components → Credential User Interface

-

Enumerate administrator accounts on elevation = Disabled

GPO Hiyerarşisi:

Domain Policy

└── Computer Configuration

└── Administrative Templates

└── Windows Components

└── Credential User Interface

└── Enumerate administrator accounts on elevation: DISABLED

2. Registry ile Manuel Yapılandırma

Registry Path:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\CredUI

Değerler:

-

EnumerateAdministrators(REG_DWORD) -

0= Disabled

PowerShell:

$registryPath = "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\CredUI"

if (!(Test-Path $registryPath)) {

New-Item -Path $registryPath -Force | Out-Null

}

Set-ItemProperty -Path $registryPath -Name "EnumerateAdministrators" -Value 0 -Type DWord

Batch Script:

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\CredUI" ^

/v EnumerateAdministrators /t REG_DWORD /d 0 /f

3. PowerShell DSC (Desired State Configuration)

Configuration DisableAdminEnumeration {

Node 'localhost' {

Registry DisableAdminEnum {

Key = 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\CredUI'

ValueName = 'EnumerateAdministrators'

ValueData = '0'

ValueType = 'Dword'

Ensure = 'Present'

}

}

}

Gelişmiş Güvenlik Stratejileri

1. Comprehensive UAC Hardening

C

C

Prompt

EnableInstallerDetection = 1

UAC Seviye Karşılaştırması:

| Seviye | Açıklama | Güvenlik |

|---|---|---|

| 0 | Never notify | ❌ |

| 1 | Prompt for credentials | ⚠️ |

| 2 | Prompt for consent | ✅ |

| 3 | Prompt for credentials (secure desktop) | ✅✅ |

2. Credential Guard Entegrasyonu

-

Credential Guard durumu kontrolü

-

UEFI + TPM gereksinimleri

-

LSASS izolasyonu

3. Privileged Access Management (PAM)

Just-In-Time Administration:

-

Geçici admin hesapları

-

Otomatik süre sonu

-

Audit logging

Monitoring ve Detection

Event Log Analysis

İlgili Event ID’ler:

-

4648 – Explicit credential use

-

4672 – Special privileges assigned

-

4624 – Admin logon

-

5376 – Credential Manager

Advanced Threat Detection

-

Anormal elevation frekansları

-

Baseline karşılaştırması

-

Otomatik uyarılar

SIEM Integration

Splunk / ELK kuralları ile:

-

Admin elevation sayımı

-

Zaman bazlı eşikler

-

Davranışsal analiz

Compliance ve Audit

Framework Mapping

-

CIS Control 4 & 6

-

NIST PR.AC-4 / PR.AC-6 / DE.CM-1

Automated Compliance Checking

-

Registry doğrulama

-

GPO kontrolü

-

Günlük/haftalık raporlar

User Experience Considerations

Training ve Awareness

IT Staff:

-

Yeni UAC davranışı

-

Güvenli credential yönetimi

End User:

-

Hesap listesi görünmez

-

Kullanıcı adı + parola girilir

-

Bilgi yoksa IT ile iletişime geçilir

-

Başkasının admin bilgisi kullanılmaz

Sonuç ve Öneriler

Administrator account enumeration özelliğinin devre dışı bırakılması, sistem güvenliğini doğrudan ve anlamlı biçimde artıran kritik bir adımdır. Bu değişiklik, saldırganların reconnaissance aşamasında elde edebileceği yüksek değerli bilgileri gizler ve hedefli saldırıları ciddi ölçüde zorlaştırır.

Kritik Uygulama Adımları

✅ Enumeration durumunu kontrol edin

✅ GPO ile devre dışı bırakın

✅ Registry ayarlarını doğrulayın

✅ Monitoring & alerting kurun

✅ IT staff’ı eğitin

✅ Compliance kontrollerini otomatikleştirin

Hızlı Kontrol Listesi

✅ Enumeration disabled mı?

✅ Registry değeri 0 mı?

✅ GPO tüm bilgisayarlara uygulandı mı?

✅ UAC hardening tamam mı?

✅ Event log monitoring aktif mi?

✅ Help desk süreçleri güncel mi?

Ek Güvenlik Önerileri

-

Privileged Access Management (PAM)

-

Just-In-Time Administration

-

Multi-Factor Authentication (MFA)

-

Düzenli security assessment

-

Behavioral analytics