Windows sistemlerinde çeşitli nedenlerle kaydedilmiş parola ve kimlik bilgilerini aramak gerekebilir. Bu yazıda, komut satırı araçları...

Windows’ta Kaydedilmiş Parola ve Kimlik Bilgilerini Arama Rehberi

Zaman içinde masaüstünde “password.txt”, config dosyalarında düz metin şifreler, script’lerin içine gömülü kullanıcı adları, veya kayıt defterinde unutulmuş parolalar…

Hepsi bir süre sonra ciddi bir güvenlik riski hâline gelebiliyor.

Bu yazıda, Windows komut satırı ve PowerShell kullanarak sistemde saklanmış olabilecek parolaları nasıl tespit edebileceğini adım adım anlatıyorum.

⚠️ Önemli: Buradaki teknikleri sadece kendi bilgisayarında, şirket sistemlerinde ise yazılı izinle kullanmalısın.

1️⃣ Temel Dosya Tarama Yöntemleri

İlk adım, “password” kelimesi geçen basit metin dosyalarını hızlıca avlamak.

🔹 findstr ile dosya içinde “password” arama

findstr /SI /M "password" *.ini *.txt

Bu komut ne yapıyor?

-

/S→ Alt dizinlere de bakar -

/I→ Büyük/küçük harf fark etmeksizin arar -

/M→ Eşleşen dosya adlarını listeler (içeriği göstermez) -

"password"→ Aranan kelime -

*.ini *.txt→ Sadece.inive.txtdosyalarında arar

👉 Bu sayede, “password” içeren ayar veya metin dosyalarını hızlıca tespit edebilirsin.

🔹 where ile belirli dosya adlarını bulma

Örneğin sistemde bir yerlerde unutulmuş password.txt dosyalarını bulmak istiyorsun:

where /R c:\ password.txt

-

/R c:\→ C: sürücüsünde recursive (alt klasörlerle birlikte) arama yapar -

password.txt→ Tam dosya adını arar

Bu, özellikle “password.txt”, “pass.txt”, “secret.txt” gibi klasik “günah keçisi” dosyalar için işe yarar.

2️⃣ PowerShell ile Gelişmiş Dosya Adı Araması

CMD iyidir ama PowerShell bu konuda çok daha esnek.

dir /S /B *pass*.txt *pass*.xml *pass*.ini *cred* *vnc* *.config*

Bu komut:

-

/S→ Alt dizinleri de gezer -

/B→ Sadece tam dosya yolunu yazar (Basic format) -

*pass*,*cred*,*vnc*,*.config*→-

passgeçen dosyalar (password, pass, passw vb.) -

“cred” içeren dosyalar (credentials, credstore vs.)

-

VNC gibi uzak masaüstü araçlarıyla ilgili dosyalar

-

.configdosyaları (web.config, app.config vb. içinde connection string ve şifre olabilir)

-

Bu sayede sadece “password” kelimesine değil, şüpheli olabilecek dosya adlarına da odaklanmış olursun.

3️⃣ Kayıt Defterinde “password” Arama

Bazı eski uygulamalar veya kötü yazılmış programlar, parolaları kayıt defterine düz metin olarak yazabiliyor. Buna bir bakalım.

REG QUERY HKLM /F "password" /t REG_SZ /S /K

Açıklayalım:

-

HKLM→HKEY_LOCAL_MACHINEaltında arama yapar -

/F "password"→ “password” içeren değerleri arar -

/t REG_SZ→ Sadece metin türündeki değerleri listeler -

/S→ Tüm alt anahtarları da tarar -

/K→ Anahtar adlarını da filtreler

Buradan çıkan sonuçları dikkatle incelemeli, varsa gereksiz/tehlikeli olanları temizlemelisin.

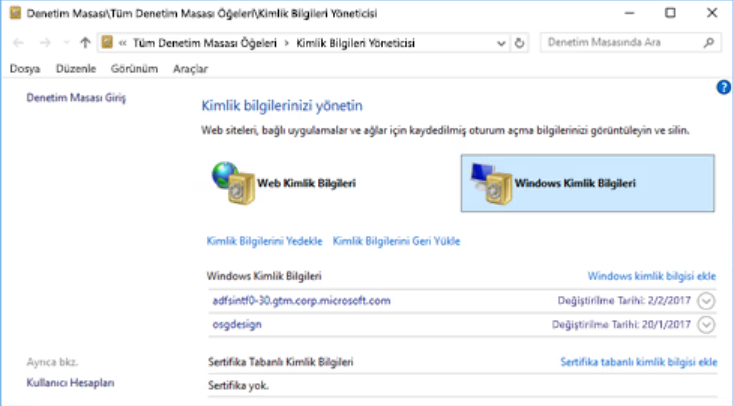

4️⃣ Diğer Önemli Kaynaklar: Credential Manager ve Tarayıcılar

🔹 Windows Credential Manager (Kimlik Bilgisi Yöneticisi)

cmdkey /list

Bu komut, Windows tarafından kayıtlı tutulan:

-

RDP bağlantıları

-

Paylaşımlar (\sunucu\paylaşım)

-

Web servisleri veya uygulamalar

gibi yerler için saklanan kimlik bilgilerini listeler.

Bunlar genelde şifreyi doğrudan göstermez, ama nerelerde credential saklandığına dair fikir verir.

🔹 Tarayıcılarda Kayıtlı Parolalar

Tarayıcı parolaları genellikle şifreli olarak tutulur; fakat yine de dosya konumlarını bilmek iyi bir fikirdir.

Örneğin Chrome için:

Get-ChildItem -Path "$env:LOCALAPPDATA\Google\Chrome\User Data\Default\Login Data"

Bu dosya parolaları açık metin hâlinde tutmaz, DPAPI ile şifreler.

Ancak bu tür dosyaların nerede olduğunu bilmek, yedekleme, silme veya inceleme için önemlidir.

🔐 Güvenlik ve Etik Uyarılar

Bu kısım en az teknik kısım kadar önemli.

-

Sadece yetkili olduğun sistemlerde kullan

-

Ev bilgisayarın, kendi sunucun, test lab’ın…

-

Kurumsal ortamda mutlaka yazılı izin al.

-

-

Bulduğun şifreleri asla paylaşma

-

Log dosyalarına düz metin yazma

-

Ekran görüntüsü alıp sağa sola atma

-

Gerekmiyorsa görür görmez değiştir veya sil

-

-

Otomatik parola kaydetme özelliklerini düşünerek kullan

-

Tarayıcılar

-

RDP istemcileri

-

Üçüncü parti şifre alan uygulamalar

-

-

Gerekirse güvenlik politikasına ekle

-

“Şifreler düz metin dosyalarda tutulmayacaktır.”

-

“Config dosyalarında hassas bilgiler şifrelenmiş olarak saklanacaktır.”

-

🧾 Özet

Bu yazıda:

-

findstr,whereve PowerShell ile dosya bazlı parola arama -

Registry’de

"password"geçen alanları bulma -

Credential Manager ve tarayıcı depolarına genel bakış

-

Ve en önemlisi etik ve güvenlik boyutu

üzerinden Windows sistemlerinde kaydedilmiş parolaları tespit etmenin temel yollarını gördün.

Bu yöntemler:

-

Unuttuğun bir parolayı bulmana

-

Güvenlik açığı yaratabilecek “password.txt” türü dosyaları temizlemene

-

Sistemlerini daha güvenli hâle getirmeni sağlamana yardımcı olabilir.