Built-in Administrator Account Güvenlik Açığı: En Kritik Güvenlik Riski Windows sistemlerindeki Built-in Administrator Account (Yerleşik...

Built-in Administrator Account Güvenlik Açığı: En Kritik Güvenlik Riski

Windows sistemlerindeki Built-in Administrator Account (Yerleşik Yönetici Hesabı), organizasyonların karşılaştığı en kritik güvenlik risklerinden biridir. Bu hesabın devre dışı bırakılmaması, saldırganlar için altın değerinde bir hedef oluşturur.

SID-500 ile tanımlanan bu hesap, hesap kilitleme politikalarından muaf olduğu için brute force saldırılarına karşı son derece savunmasızdır. Bu yazıda, bu kritik güvenlik açığını ve etkili çözüm yöntemlerini detaylı olarak inceleyeceğiz.

Built-in Administrator Account Nedir?

Built-in Administrator Account, Windows işletim sisteminin kurulumu sırasında otomatik olarak oluşturulan varsayılan yönetici hesabıdır. Bu hesap, sistemin en yüksek yetkilerine sahiptir ve özel güvenlik özellikleriyle birlikte gelir.

Teknik Özellikler

Hesap Tanımlayıcıları

-

SID (Security Identifier): Her zaman

S-1-5-21-domain-500ile biter -

RID (Relative Identifier):

500(değiştirilemez) -

Varsayılan Ad:

Administrator(değiştirilebilir) -

Hesap Türü: Local Administrator / Domain Administrator

Özel Güvenlik Özellikleri

# Built-in Administrator hesabının özel özellikleri

$builtinAdmin = Get-LocalUser | Where-Object {$_.SID -like "*-500"}

$specialProperties = @{

"Account Lockout Immunity" = $true

"Password Never Expires" = $false

"Cannot Be Deleted" = $true

"Cannot Be Disabled Locally" = $false

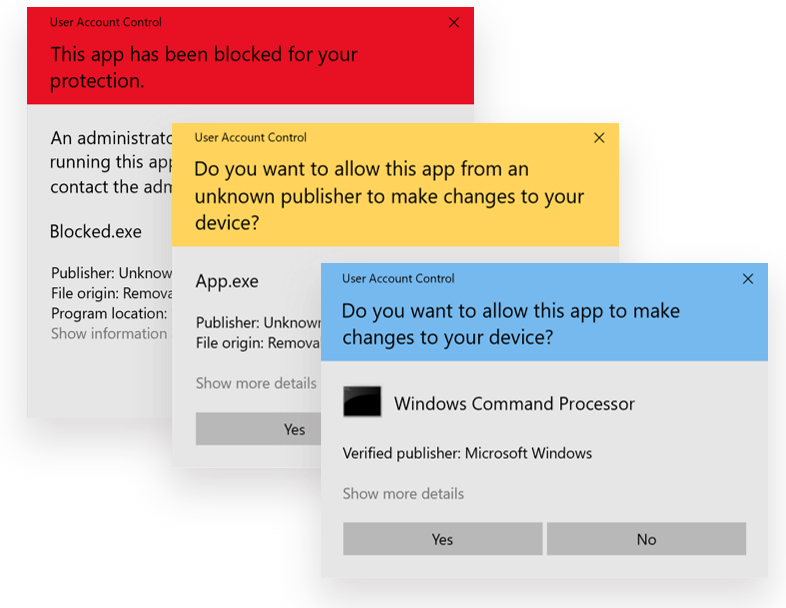

"UAC Bypass Capability" = $true

"Network Logon Rights" = $true

}

Domain vs Local Built-in Administrator

Domain Environment

-

Domain Admin yetkileri

-

Forest-wide erişim

-

Cross-domain etki

-

Domain Controller’lara replike edilir

Local Environment

-

Sadece yerel makinede geçerlidir

-

Workgroup sistemler

-

Standalone server’lar

Güvenlik Riskleri ve Saldırı Vektörleri

1. Brute Force Attack Immunity

Built-in Administrator hesabının en büyük zafiyeti, hesap kilitleme politikalarından muaf olmasıdır.

# Normal kullanıcı hesabı

# 5 yanlış parola → Hesap kilitlenir

# Built-in Administrator

# Sınırsız yanlış parola → HİÇBİR ZAMAN KİTLENMEZ

Brute Force Timeline:

-

Hour 1–24: 1.000.000 deneme

-

Hour 25–48: Devam

-

Hour 49–72: Devam

-

Başarılı olana kadar sınırsız deneme

2. Well-Known Target

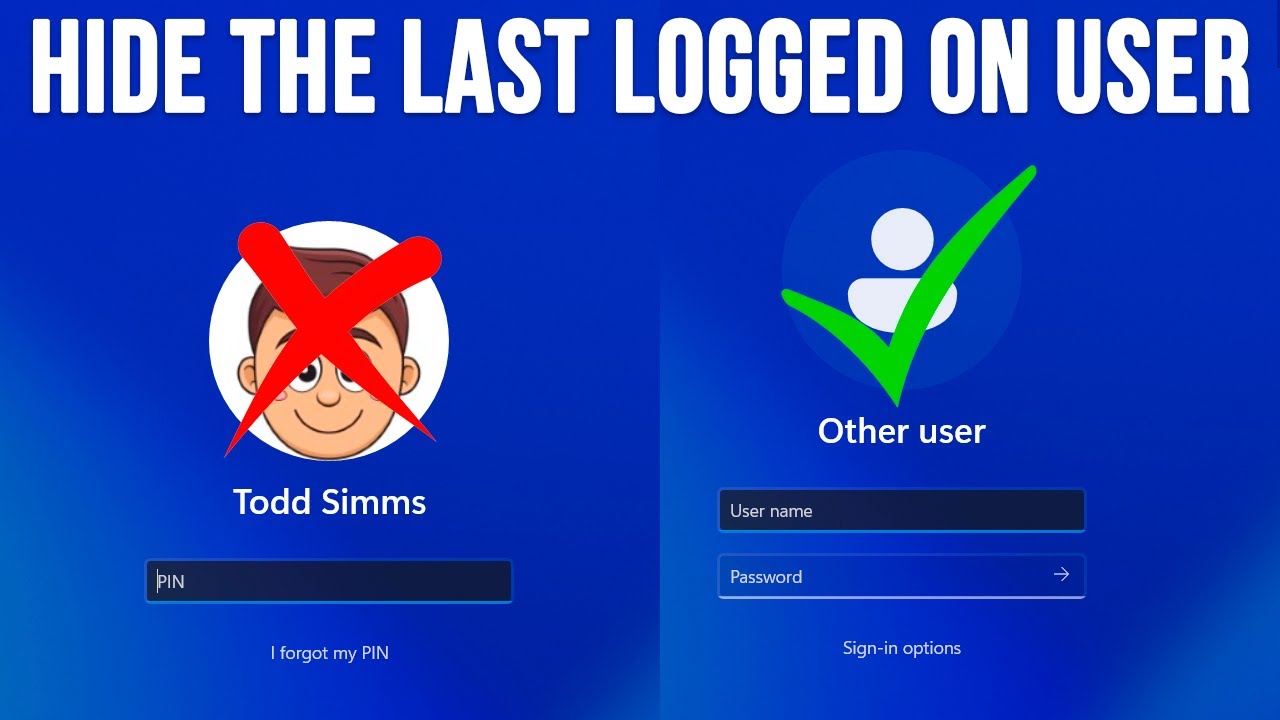

Predictable Existence

-

Her Windows sisteminde bulunur

-

SID-500 her zaman mevcuttur

-

Tahmin edilebilir isimler

Common Attack Vectors

nmap --script smb-enum-users -p 445

enum4linux -a

rpcclient -U "" -N > lookupsids S-1-5-21-domain-500

3. Lateral Movement Facilitation

Pass-the-Hash Attacks

psexec.exe -hashes <hash> \\target1 cmd

psexec.exe -hashes <hash> \\target2 cmd

Sonuç:

Tek bir Built-in Administrator hash’i ile tüm domain ele geçirilebilir.

4. Persistence and Stealth

Built-in Administrator hesabı:

-

Meşru görünür

-

Log’larda fark edilmeyebilir

-

SOC ekipleri tarafından atlanabilir

Persistence Teknikleri

schtasks /create ...

sc create ...

Register-WmiEvent ...

Çözüm Yöntemleri

1. Built-in Administrator Account Devre Dışı Bırakma

Local System

Disable-LocalUser -Name "Administrator"

net user Administrator /active:no

Domain Environment

Disable-ADAccount -Identity <SID-500>

2. Group Policy (GPO) ile Toplu Yönetim

Yol:

Computer Configuration

→ Windows Settings

→ Security Settings

→ Local Policies

→ Security Options

Kritik Ayarlar

-

Accounts: Administrator account status = Disabled

-

Accounts: Rename administrator account

Set-GPRegistryValue ...

New-GPLink ...

3. Advanced Configuration Management

PowerShell DSC

Configuration DisableBuiltinAdmin {

User DisableAdministrator {

UserName = 'Administrator'

Disabled = $true

}

}

Güvenli Alternatif Yönetici Hesapları

Dedicated Administrative Accounts

-

adm_username -

svc_backup -

adm_emergency

New-LocalUser

Add-LocalGroupMember

Privileged Access Management (PAM)

-

Just-In-Time (JIT) erişim

-

Süreli admin hesapları

-

Otomatik silme

-

Audit logging

Monitoring ve Detection

Built-in Administrator Usage Detection

Event ID: 4624 / 4625

Built-in Administrator kullanımı her zaman alarm sebebidir.

SIEM Integration

-

Splunk detection rules

-

ELK Stack query’leri

Automated Response

-

Hesabı anında disable et

-

Source IP blokla

-

Admin parolalarını resetle

-

Incident report oluştur

Compliance ve Best Practices

Framework Alignment

-

CIS Control 4.3

-

CIS Control 4.8

-

NIST PR.AC-1 / PR.AC-4

Migration Strategy

Phased Disable Approach

Phase 1: Assessment

Phase 2: Alternative admin creation

Phase 3: Safe disable

Sonuç ve Öneriler

Built-in Administrator Account’un devre dışı bırakılması, Windows güvenliğinin en kritik gereksinimlerinden biridir. Hesap kilitleme muafiyeti, saldırganlara sınırsız brute force imkanı sağlar ve organizasyonları ciddi riske sokar.

Kritik Uygulama Adımları

✅ Built-in Administrator durumunu analiz edin

✅ Alternatif admin hesapları oluşturun

✅ Phased approach ile geçiş yapın

✅ Built-in Administrator’ı devre dışı bırakın

✅ Monitoring & alerting kurun

✅ Incident response planı hazırlayın

Hızlı Kontrol Listesi

✅ Built-in Administrator disabled mı?

✅ Alternatif admin hesapları var mı?

✅ Emergency access tanımlı mı?

✅ Monitoring aktif mi?

✅ PAM değerlendirildi mi?

✅ Eğitim tamamlandı mı?

Kritik Güvenlik Uyarıları

❌ Built-in Administrator’ı asla aktif bırakmayın

❌ Alternatifsiz disable etmeyin

❌ Monitoring olmadan üretime geçmeyin

Gelişmiş Güvenlik Önerileri

-

Just-In-Time Administration

-

Privileged Access Management (PAM)

-

MFA zorunluluğu

-

Zero Trust Architecture

-

Düzenli security assessment

Bu yapılandırmayı uygulayarak, Built-in Administrator Account kaynaklı en kritik güvenlik risklerinden birini tamamen ortadan kaldırabilir ve modern güvenlik standartlarına uygun, güçlü bir privileged access management altyapısı oluşturabilirsiniz.

Not: Built-in Administrator hesabı = saldırganın rüyasıdır.

Devre dışı bırakılmadığı her saniye risktir.